Šķēpu pikšķerēšanas definīcija | Kas ir šķēpu pikšķerēšana?

Saturs

Kā Spear Phishing atšķiras no pikšķerēšanas?

Kā darbojas šķēpu pikšķerēšanas uzbrukums?

Ikvienam ir jāuzmanās no pikšķerēšanas uzbrukumiem. Dažas cilvēku kategorijas, visticamāk tikt uzbruktam nekā citi. Cilvēkiem, kuriem ir augsta līmeņa darbs tādās nozarēs kā veselības aprūpe, finanses, izglītība vai valdība, ir lielāks risks. Veiksmīgs pikšķerēšanas uzbrukums jebkurai no šīm nozarēm var izraisīt:

- Datu pārkāpums

- Lieli izpirkuma maksājumi

- Nacionālās drošības draudi

- Reputācijas zaudēšana

- Juridiskās sekas

Jūs nevarat izvairīties no pikšķerēšanas e-pasta saņemšanas. Pat ja izmantojat e-pasta filtru, daži slepeni pikšķerēšanas uzbrukumi būs cauri.

Labākais veids, kā to izdarīt, ir apmācīt darbiniekus, kā pamanīt viltotus e-pastus.

Kā jūs varat novērst Spear pikšķerēšanas uzbrukumus?

- Izvairieties no pārāk daudz informācijas par sevi ievietošanas sociālajos medijos. Šī ir viena no pirmajām kibernoziedznieku pieturām, lai iegūtu informāciju par jums.

- Pārliecinieties, vai izmantotajam mitināšanas pakalpojumam ir e-pasta drošība un aizsardzība pret surogātpastu. Tas kalpo kā pirmā aizsardzības līnija pret kibernoziedznieku.

- Neklikšķiniet uz saitēm vai failu pielikumiem, kamēr neesat pārliecināts par e-pasta avotu.

- Esiet piesardzīgs pret nevēlamiem e-pastiem vai e-pastiem ar steidzamiem pieprasījumiem. Mēģiniet pārbaudīt šādu pieprasījumu, izmantojot citu saziņas līdzekli. Piezvaniet aizdomās turētajai personai, sūtiet īsziņu vai runājiet aci pret aci.

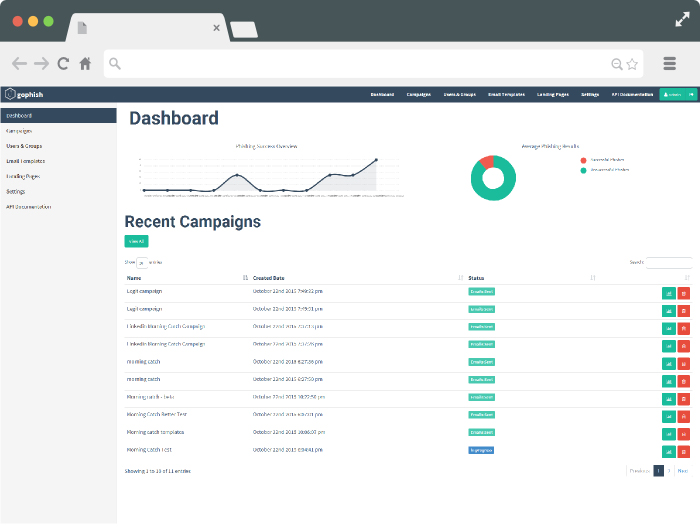

Šķepu pikšķerēšanas simulācija ir lielisks rīks, lai informētu darbiniekus par kibernoziedznieku pikšķerēšanas taktiku. Tā ir virkne interaktīvu vingrinājumu, kas paredzēti, lai mācītu lietotājiem atpazīt pikšķerēšanas e-pastus, lai izvairītos no tiem vai ziņotu par tiem. Darbiniekiem, kuri ir pakļauti pikšķerēšanas simulācijām, ir daudz lielāka iespēja pamanīt pikšķerēšanas uzbrukumu un atbilstoši reaģēt.

Kā darbojas šķēpu pikšķerēšanas simulācija?

- Informējiet darbiniekus, ka viņi saņems “viltus” pikšķerēšanas e-pastu.

- Nosūtiet viņiem rakstu, kurā ir aprakstīts, kā iepriekš pamanīt pikšķerēšanas e-pastus, lai viņi būtu informēti pirms to pārbaudes.

- Nosūtiet “viltus” pikšķerēšanas e-pasta ziņojumu nejaušā laikā tā mēneša laikā, kad paziņojat par pikšķerēšanas apmācību.

- Izmēriet statistiku par to, cik darbinieku piekrita pikšķerēšanas mēģinājumam, salīdzinot ar to, cik daudz darbinieku nav izdarījuši pikšķerēšanas mēģinājumu vai kuri ziņoja par pikšķerēšanas mēģinājumu.

- Turpiniet apmācību, reizi mēnesī nosūtot padomus par pikšķerēšanas izpratni un pārbaudot savus kolēģus.

>>>Vairāk par īstā pikšķerēšanas simulatora atrašanu varat uzzināt ŠEIT.<<

Kāpēc es vēlos simulēt pikšķerēšanas uzbrukumu?

Ja jūsu organizāciju skāruši krāpnieciski uzbrukumi, statistika par veiksmīgiem uzbrukumiem jums būs satraucoša.

Vidējais pikšķerēšanas uzbrukuma veiksmes rādītājs ir 50% klikšķu skaits pikšķerēšanas e-pastiem.

Šis ir atbildības veids, ko jūsu uzņēmums nevēlas.

Veicot izpratni par pikšķerēšanu savā darba vietā, jūs ne tikai aizsargājat darbiniekus vai uzņēmumu no krāpšanas ar kredītkartēm vai identitātes zādzībām.

Pikšķerēšanas simulācija var palīdzēt novērst datu pārkāpumus, kas jūsu uzņēmumam izmaksā miljoniem tiesas prāvu un miljoniem klientu uzticības.

Ja vēlaties sākt bezmaksas GoPhish Phishing Framework izmēģinājuma versiju, ko sertificējis Hailbytes, jūs varat sazināties ar mums šeit lai iegūtu vairāk informācijas vai sāciet savu bezmaksas izmēģinājuma versiju pakalpojumā AWS jau šodien.